Программы-вымогатели для Linux: как обезопасить свой бизнес

Обеспечить свой бизнес надежной защитой от программ-вымогателей непросто, особенно когда используются различные операционные системы, а у каждой из них — свой уровень безопасности и риска. Поскольку сотрудники могут параллельно использовать Windows, MacOS, Linux и мобильные операционные системы, обеспечить однородную и непрерывную защиту бизнеса может оказаться непросто.

В этой статье рассматриваются программы-вымогатели для Linux: что это такое, насколько безопасны системы Linux, какие бывают виды программ-вымогателей, нацеленных на устройства под управлением Linux, а также что можно предпринять для защиты от этой угрозы.

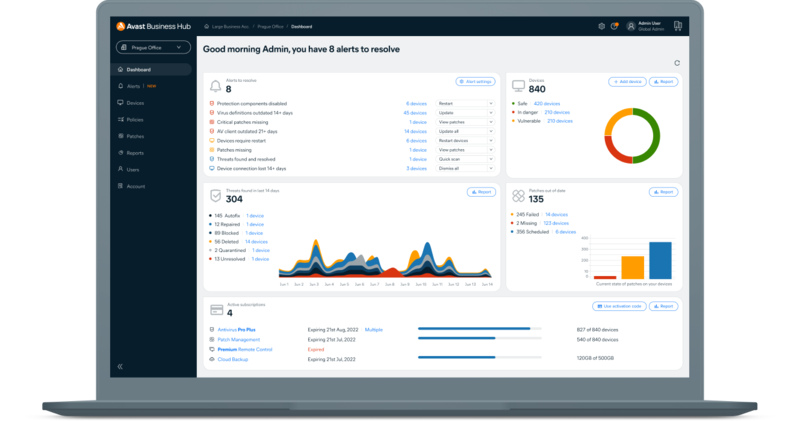

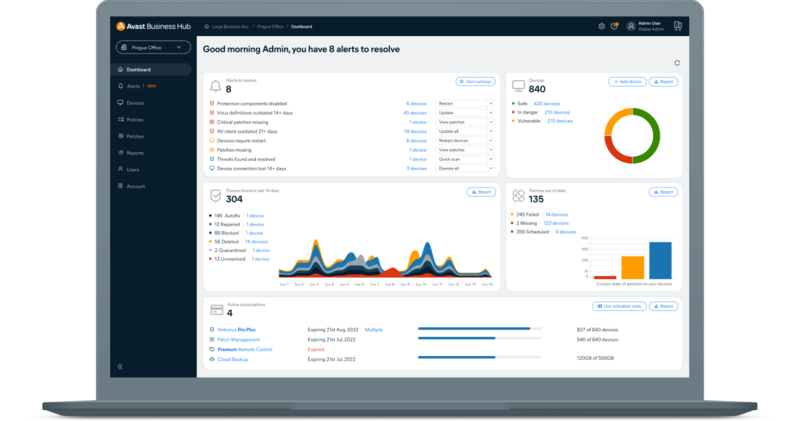

Попробуйте Avast Business Hub БЕСПЛАТНО в течение 30 дней

Обеспечьте безопасность корпоративного уровня независимо от размера своего предприятия. Скачайте Avast Business Hub и пробуйте бесплатно 30 дней без каких-либо рисков.

Что представляют из себя программы-вымогатели для Linux?

Если говорить в целом, программы-вымогатели для Linux — это тип вредоносного программного обеспечения, который может атаковать операционную систему Linux (включая дистрибутивы Ubuntu и Debian). Атака такого типа проникает на устройство или в сеть, определяет важные документы и шифрует их. Зачастую атаку впервые замечают, когда приходит сообщение с требованием заплатить за возвращение зашифрованных файлов. Это страшно и для отдельного человека, но в случае с бизнесом это может нанести непоправимый ущерб операциям и доверию клиентов.

Является ли Linux безопасной системой?

У Linux есть репутация надежно защищенной ОС, что делает эту систему популярным вариантом для бизнес-серверов. Но правда в том, что ни одна операционная система (ОС) не имеет абсолютной защиты от атак вредоносных программ. Природа вредоносных программ такова, что причиной взлома зачастую является человеческий фактор. Это касается фишинга, использования ненадежных паролей и отказа от установки обновлений, когда они становятся доступны.

Одним из положительных моментов для пользователей Linux является то, что обновления безопасности не только выходят регулярно, но и, как правило, считаются очень эффективными, что делает защиту этой ОС одной из самых надежных среди имеющихся.

Другое преимущество состоит в том, что Linux автоматически присваивает ограниченные разрешения на доступ. Если взломщик доберется до учетной записи пользователя, то вероятность того, что он сможет получить доступ к защищенным данным или права администратора, будет ниже.

Операционные системы Windows и Mac распространены шире, чем Linux. Но злоумышленникам известно, что Linux все чаще используют на бизнес-серверах. Получая доступ к системе Linux, хакеры с гораздо большей вероятностью получают доступ к целому серверу, а не к отдельной конечной точке. Поэтому предприятиям не следует расслабляться. Необходимо использовать антивирусное программное обеспечение, чтобы снизить риск атаки.

Программы-вымогатели для Linux: что происходит?

Программы-вымогатели для Linux становятся все более серьезной опасностью для предприятий, использующих серверы с ОС Linux. Понимание процесса совершенно необходимо, чтобы суметь выявить подозрительную сетевую активность и другие тревожные сигналы. У злоумышленников могут быть разные подходы, но ниже представлены типичные этапы атаки программы-вымогателя для Linux.

1. Использование уязвимостей

Чтобы получить доступ к сети и распространиться, программы-вымогатели для Linux обычно полагаются на выявление уязвимостей. Это может быть системный процесс без установленного исправления или ошибка в работе службы. Уязвимость может не влиять на повседневное использование и легко оставаться незамеченной.

Некоторые виды программ-вымогателей для Linux используют сканеры, чтобы находить уязвимости для внедрения кода SQL, которые могут предоставить доступ администратора. Для устранения известных уязвимостей крайне важно устанавливать обновления и исправления.

2. Настройка

Как только программа-вымогатель окажется на месте, она запросит загрузку вредоносных исполняемых файлов (обычно это червь, троян или вирус), которые затем могут разместиться в локальных каталогах сети. На этом этапе она начнет действовать. Например, она может предоставить себе определенные права доступа и возможность запускаться при загрузке или в режиме восстановления.

В некоторых случаях программа-вымогатель использует расширение привилегий, чтобы получить доступ к функциям, которые обычно используются только администраторами высокого уровня. Это означает, что вредоносная программа сможет просматривать и редактировать любые данные.

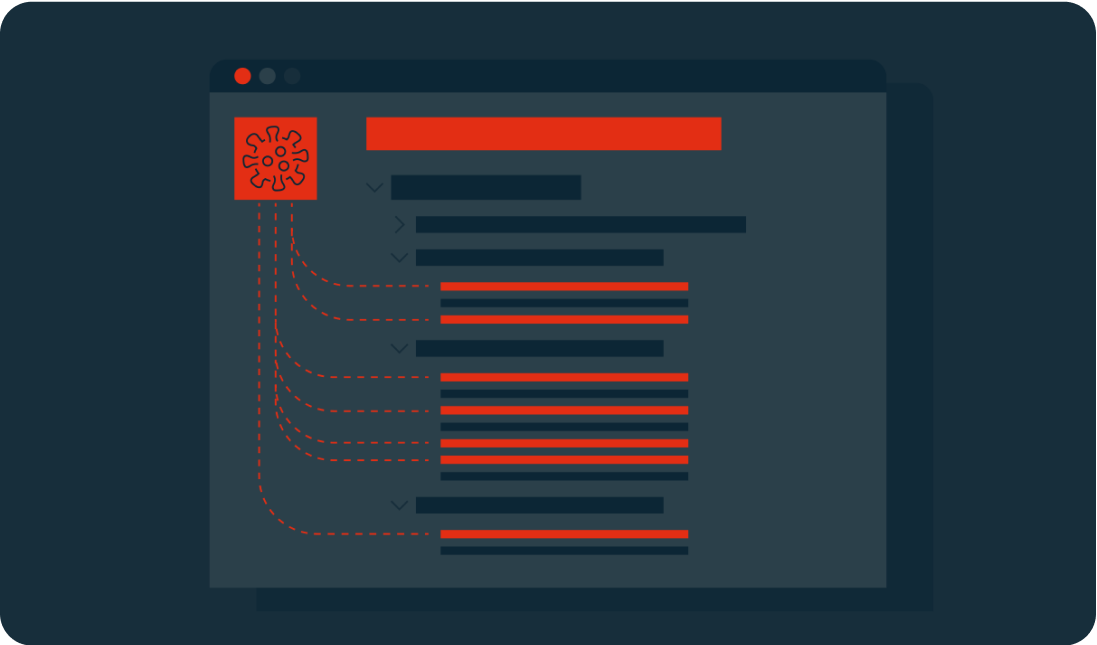

3. Сканирование

Программа-вымогатель сканирует систему в поисках общих папок и файлов с определенными расширениями. Эти цели определены заранее. Скорее всего, в их число входят файлы документов (.PDF, .DOC) и программное обеспечение, связанное с облачным или сетевым хранилищем.

На этом этапе вредоносная программа может оставаться незамеченной вашим предприятием, но она уже прочно обосновалась на сервере и нацелилась на файлы, которые возьмет в заложники.

4. Шифрование

На этом этапе атаки на систему Linux программа-вымогатель создает зашифрованную версию целевых файлов, удаляя оригиналы. Этот процесс может быть необратимым. (все зависит от использованного типа шифрования).

Многие методы шифрования называются асимметричными, поскольку они используют пару ключей для шифрования и расшифровки данных. Как правило, один ключ является открытым и видимым, а другой — закрытым, он хранится только у создателя. Программа-вымогатель связывается с сервером киберпреступника, чтобы получить открытый ключ и начать процесс шифрования.

Если в этот момент к сети не были подключены устройства, злоумышленник подождет, пока пользователи вернутся в сеть, чтобы зашифровать и их файлы.

Вот несколько примеров распространенных типов шифрования.

- AES — расширенный стандарт шифрования (Advanced Encryption Standard). Его альтернативное название — Rijndael. Это стандарт, созданный Национальным институтом по стандартизации и технологиям США. Ключи могут быть 128-, 192- или 256-разрядными (чем больше число, тем сложнее шифрование).

- RSA — это система открытых ключей, разработанная в 1977 году. Название — это инициалы его создателей: Rivest-Shamir-Adleman. Длина этих ключей обычно составляет 1024 или 2048 бит, что затрудняет взлом.

5. Требования

На заключительном этапе вымогатель отправляет сообщение с требованием выкупа. Это может быть сообщение при запуске, документ, размещенный на рабочем столе или там, где расположены зашифрованные файлы. Обычно требование выкупа содержит инструкции по оплате. Кроме того, в некоторых случаях указывается крайний срок или запускается обратный отсчет времени, в течение которого может увеличиваться требуемая сумма или появляться угроза безвозвратного удаления файлов, если оплата не будет произведена вовремя.

На этом этапе программа-вымогатель выполнила свою задачу.

Типы программ-вымогателей для Linux

Tycoon

Первый экземпляр Tycoon был замечен в 2019 году. Обычно эта программа используется для атак на малый и средний бизнес или ВУЗы. Она может заражать устройства под управлением Linux и Windows.

Доступ к системе осуществляется через ZIP-архив, содержащий вредоносный файл-образ Java. Затем с помощью незащищенного протокола удаленного рабочего стола исполняется объект Java, который шифрует систему и оставляет сообщение с требованием выкупа.

Атаки обычно предлагают 60-часовое окно для оплаты с помощью Bitcoin. В некоторых случаях сумма ежедневно увеличивается.

QNAPCrypt

Эта атака направлена на сетевые устройства хранения данных (Network-Attached Storage, NAS) на базе Linux. Распространение обычно происходит через поддельные обновления и зараженные файлы, включая ZIP-архивы.

Точкой входа QNAPCrypt является дефектная аутентификация прокси-сервера SOCKS5 (альтернатива VPN, которая защищает пакеты данных во время передачи) с низкой вероятностью обнаружения. После взлома системы вредоносная программа запрашивает кошелек Bitcoin и открытый ключ RSA на сервере хакера, а затем шифрует данные жертвы.

Когда шифрование окончено, информация с требованием выкупа остается в файле .txt. Для выплаты выкупа каждой жертве выдается уникальный кошелек Bitcoin, что помогает злоумышленникам избежать обнаружения.

RansomEXX

RansomEXX (альтернативное название — Defrat777) — одна из самых распространенных форм программ-вымогателей на устройствах Linux за последние годы. Сначала это была вредоносная программа для Windows, но все чаще она используется для атак на серверы Linux. В частности, среди мишеней оказались правительство Бразилии, Министерство транспорта в Техасе и университетская клиника Брно в Чехии.

Этот тип программ-вымогателей известен как «охотник на крупную дичь». Он часто используется для атак на крупные организации и правительства в попытке получить внушительные суммы выкупа. Вместо атак на несколько конечных точек вредоносная программа направляется прямо на сервер, ограничивая доступ к файлам в их источнике, что делает серверы Linux основной мишенью для этого типа атак.

RansomEXX обычно доставляется по электронной почте, содержащей вредоносный документ Word. После открытия в систему пользователя загружается троян, который шифрует файлы и генерирует 256-разрядный ключ шифрования. Затем ключ ежесекундно шифруется снова.

Erebus

Впервые Erebus обнаружили в 2016 году в качестве программы-вымогателя для Windows. Она была использована против систем Linux в 2017 году в ходе резонансной атаки на южнокорейскую хостинговую компанию NAYANA. Пострадали 153 сервера Linux и более 3400 бизнес-сайтов. Выкуп в размере 1 миллиона долларов США в Bitcoin стал рекордным на тот момент.

Erebus полагается на то, что пользователь перейдет по вредоносным ссылкам или откроет зараженные вложения электронной почты. Кроме того, эта программа может получить доступ к системе через вредоносное ПО, например поддельные установщики.

Программа-вымогатель выполняет сканирование для поиска широкого круга файлов, которые сможет зашифровать, включая базы данных, архивы и документы. Используемый процесс шифрования затрудняет взлом, поскольку он использует смесь трех различных криптосистем (RSA-2048, AES и RC4). Кроме того, программа-вымогатель удаляет теневые копии томов, что еще больше затрудняет восстановление.

KillDisk

KillDisk — это еще одна программа-вымогатель, которая начинала свой путь с систем Windows, а затем была адаптирована для Linux. Версия KillDisk для Linux шифрует каждый файл с помощью отдельного набора 64-разрядных ключей шифрования. Затем она не позволяет системе загрузиться, перезаписывая загрузчик, а вместо этого выдает пользователю сообщение на весь экран с требованием выкупа в Bitcoin.

Версия KillDisk для Linux отличается от версии для Windows. Ключи, необходимые для расшифровки данных, не хранятся локально и не отправляются на сервер в ходе атаки на Linux. Поэтому инструмент для шифрования, скорее всего, был написан для уничтожения данных, а не для вымогательства. Если ключ шифрования отсутствует, вероятность возврата файлов крайне мала независимо от того, заплачен ли выкуп.

Защита от программ-вымогателей для Linux

Программы-вымогатели для Linux представляют собой все более серьезную угрозу, особенно для бизнес-пользователей. Чтобы защитить свой бизнес от атак программ-вымогателей, следует воспользоваться инструкциями ниже.

- Регулярная установка обновлений. Все серверы и конечные точки должны поддерживаться в актуальном состоянии. Обновления для систем безопасности и исправления программного обеспечения следует обязательно устанавливать, как только они становятся доступными.

- Обучение персонала кибербезопасности. Чтобы свести к минимуму человеческие ошибки, всем сотрудникам крайне важно иметь базовый уровень грамотности в сфере информационной безопасности. Тест от Avast по кибербезопасности поможет понять, насколько ваши сотрудники разбираются в этих вопросах, и выявить слабые места, которые можно устранить с помощью обучения.

- Ограничение прав доступа. Права доступа для учетных записей пользователей должны сводиться к минимуму согласно политике. Каждый имеет доступ только к тем файлам и приложениям, которые необходимы ему для выполнения работы.

- Резервное копирование данных. Хранение надежно защищенных резервных копий данных имеет решающее значение для минимизации потенциального ущерба от атаки.

- Разработка стратегии безопасности. Для получения доступа к сети многие атаки полагаются на человеческий фактор. Этот риск можно значительно снизить, внедрив стратегию безопасности. В частности, она должна предусматривать обучение персонала, внедрение защитного программного обеспечения, а также использование рекомендаций, связанных с надежными паролями, безопасностью электронной почты и защитой конечных точек.

- Регулярные проверки и оценка уязвимости. Через регулярные промежутки времени необходимо выполнять отслеживание и тщательную оценку систем. В рамках этого процесса следует просматривать журналы событий, чтобы выявить подозрительную активность.

- Наличие плана реагирования. Подобно плану пожарной безопасности в офисе, следует разработать план борьбы с программами-вымогателями, чтобы сотрудники знали, что делать в случае атаки. Цель — минимизировать ущерб и обеспечить простое восстановление.

Узнать больше можно в статье Как обезопасить свой сервер Linux.

Передовой антивирус для серверов Linux

В Linux используются одни из лучших средств для защиты ОС, но этого недостаточно для обеспечения безопасности данных и сервера вашего предприятия. Обезопасьте свою компанию с помощью специализированного решения для Linux, позволяющего обеспечить конечные точки надежной защитой и оградить себя от вредоносных программ.